Sicherheitskit – Überblick über das Drupal-Modul

Security Kit ist ein Modul, das hilft, die Wahrscheinlichkeit von Sicherheitslücken auf Ihrer Website zu verringern. Dank einer Vielzahl von Funktionen, wie Anti-XSS, Anti-CSRF und Anti-ClickJacking, können Sie sich beruhigt zurücklehnen und eine umfassende Sicherheitsrichtlinie für Ihre Website definieren.

In unserer Drupal-Agentur legen wir großen Wert auf die Sicherheit der Websites unserer Kunden und bemühen uns, sicherzustellen, dass die von uns bereitgestellten Lösungen möglichst fehlerfrei sind. Aus diesem Grund verwendet unser Entwicklungsteam Tools, um dieses Ziel optimal zu erreichen. Wir verwenden Module, die von der herausragenden Drupal-Community bereitgestellt werden und diesen Prozess erleichtern. Wenn wir beispielsweise ein erworbenes Projekt prüfen, verwenden wir das Hacked-Modul, und bei der Implementierung der für Ihre Projekte erforderlichen Lösungen nutzen wir immer das Security Review. Heute möchte ich Ihnen ein weiteres Modul vorstellen, das Ihnen hilft, Ihre Website abzusichern – das Security Kit (SecKit).

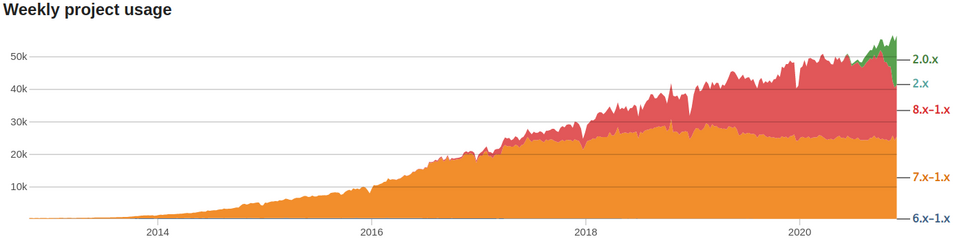

Daten

Die erste Version des Moduls wurde am 26. März 2011 veröffentlicht. Das neueste Update wurde am 28. August 2020 veröffentlicht. Das Modul gilt nun als funktionskomplett – neue Funktionen werden derzeit nicht entwickelt, und die Updates konzentrieren sich ausschließlich auf Korrekturen.

Modul-Popularität

Das Modul wird von etwa 56.000 Websites genutzt, darunter 25.000 auf Basis von Drupal 7 und 26.000 auf Drupal 8.

Detaillierte Beliebtheitsstatistiken finden Sie hier.

Modulentwickler

Das Modul wurde von p0deje entwickelt. Es wird derzeit von Acquia und Catalyst IT gepflegt. Der Großteil der Commits wurde von p0deje (141), jweowu (26) und mcdruid (24) bereitgestellt.

Aktuell hat das Modul vier Betreuer: mcdruid, jweowu, badjava und p0deje.

Was macht es?

Security Kit kombiniert mit Drupal bietet zusätzliche Optionen und Funktionen, die die Sicherheit verbessern und das Risiko von Schwachstellen auf Ihrer Website reduzieren, indem Implementierungen wie Anti-XSS, Anti-CSRF, Anti-ClickJacking, HSTS und CORS hinzugefügt werden. Das Modul ermöglicht es Ihnen, eine Vielzahl von Sicherheitsrichtlinien zu definieren – eine Beschreibung jeder Konfigurationsoption finden Sie im Abschnitt "Einstellungen".

Werfen wir einen genaueren Blick darauf, was es für Sie tun kann!

Anti-XSS

Funktionen, die helfen, die Möglichkeit der Ausnutzung von Cross-Site-Scripting (XSS) Schwachstellen auf Ihrer Website zu verringern. XSS ist eine Art von Website-Schwachstelle, die dem Angreifer ermöglicht, beliebigen JavaScript-Code direkt auf dem Endgerät auszuführen. XSS kann dazu führen, dass Daten wie Login und Passwort, Kreditkartendetails, Benutzerkontoinformationen und vieles mehr offengelegt werden. Es gibt eine Reihe von XSS-Attackentypen; wenn Sie mehr erfahren möchten, können Sie hier mit der Erkundung beginnen.

Anti-CSRF

Cross-Site-Request-Forgery (CSRF) ist ein Angriffstyp, der es dem Angreifer ermöglicht, Endbenutzer dazu zu bringen, bestimmte Aktionen auf einer Website auszuführen. Ein CSRF-Angriff kann beispielsweise dazu führen, dass der Endbenutzer sein Guthaben verliert, seine mit der Website verknüpfte E-Mail-Adresse ändert, sein Passwort ändert und jede andere Aktion, die der Benutzer ausführen kann.

Anti-Clickjacking

Clickjacking ist ein Exploit, der es einem Angreifer ermöglicht, Endbenutzer zu täuschen, indem ein verdeckter X-Frame angezeigt wird, den der Benutzer unwissentlich anklicken kann, um eine bestimmte Aktion auf einer anderen Website auszuführen. Angriffe dieser Art können beispielsweise genutzt werden, um Likes auf der Facebook-Seite des Angreifers zu sammeln. Diese Art von Angriff hat mittlerweile sogar einen eigenen Namen – Likejacking.

HSTS

HTTP Strict Transport Security (HSTS) Sicherheitsrichtlinie, die das Risiko von Man-in-the-Middle-Angriffen minimiert, die darin bestehen, eine Anfrage zu modifizieren, bevor sie den Server erreicht.

CORS

Cross-origin resource sharing (CORS) ist ein Mechanismus, der es Ihnen ermöglicht, eine Liste vertrauenswürdiger Domains festzulegen, von denen der Benutzer Ressourcen auf Ihrer Website herunterladen kann.

Auspacken

Das Modul benötigt keine externen Bibliotheken, um korrekt zu funktionieren. Security Kit kann auf übliche Weise installiert werden, aber – wie immer – empfehlen wir die Verwendung von Composer:

composer require drupal/seckit

Einstellungen

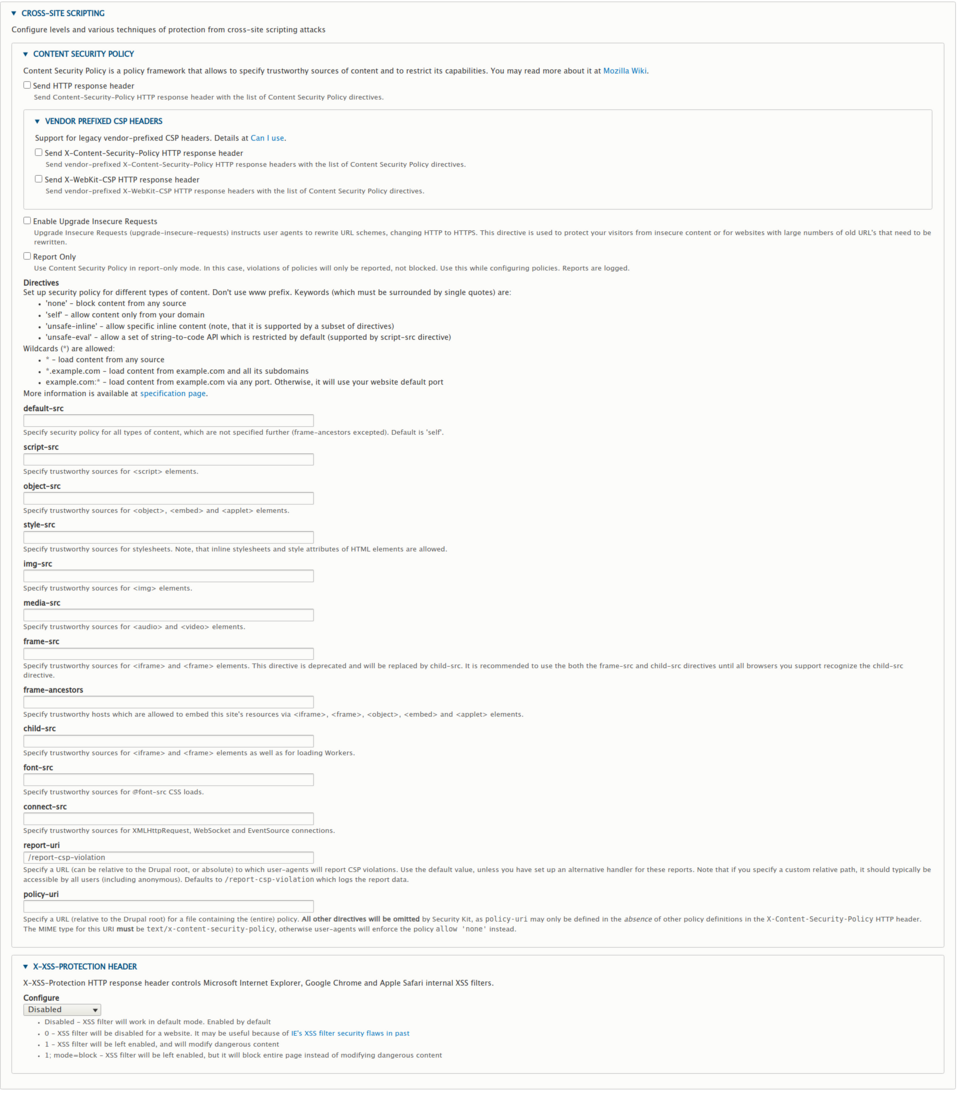

Cross-Site-Scripting

Dieser Abschnitt enthält Einstellungen, die die Sicherheitsleistung Ihrer Website gegen XSS-Angriffe verbessern.

Content Security Policy

Durch die Sicherheitsrichtlinie können Sie vertrauenswürdige Inhaltsquellen identifizieren. Das Bereitstellen von Inhalten aus nicht vertrauenswürdigen Quellen kann zu Sicherheitsproblemen wie Datenlecks und Malware-Verteilung führen. Weitere Informationen finden Sie hier.

HTTP-Antwort-Header senden

Wenn Sie diese Option auswählen, wird die CSP-Richtlinie aktiviert.

Anforderung unsicherer Anfragen aktualisieren zulassen

Wenn Sie diese Option auswählen, werden alle HTTP-Anfragen automatisch auf HTTPS umgeleitet.

Nur berichten

Wenn diese Option ausgewählt ist, werden alle Fälle von Verstößen gegen die Sicherheitsrichtlinie für Inhalte nicht blockiert, sondern nur protokolliert.

Default-src

Diese Option definiert eine Sicherheitsrichtlinie für alle Inhalte auf der Website, wie Skripte, Stile, Bilder, Medien, Frames usw. Wenn Sie keine separate Richtlinie für einen bestimmten Inhaltstyp angeben, verwendet der CSP die in diesem Feld angegebene Richtlinie.

Dadurch können Sie vertrauenswürdige Quellen für bestimmte Inhaltstypen wie Skript, Objekt, Stil, Bild, Medien, Rahmen, Schriftart angeben.

Report-uri

Pfad zur Meldung von Anfragen, die gegen Ihre CSP-Richtlinie verstoßen.

Policy-uri

Wenn Sie möchten, dass Ihre CSP-Richtlinie in einer Datei gespeichert wird, können Sie hier einen Pfad angeben. Wenn dieses Feld ausgefüllt ist, werden die Einstellungen pro Inhaltstyp ignoriert.

X-XSS-Schutz-Header

Jeder Browser verfügt über eigene interne Schutzmaßnahmen gegen XSS. Der X-XSS-Schutz-Header ermöglicht es Ihnen, den standardmäßigen Anti-XSS-Schutz in Ihrem Browser zu deaktivieren, die Schutzmaßnahmen mit der Modifizierung unsicheren Inhalts auszuführen, um Benutzer vor XSS-Angriffen zu schützen, oder Schutzmechanismen auszuführen, die alle gefährlichen Inhalte blockieren. Weitere Informationen zum Header finden Sie hier.

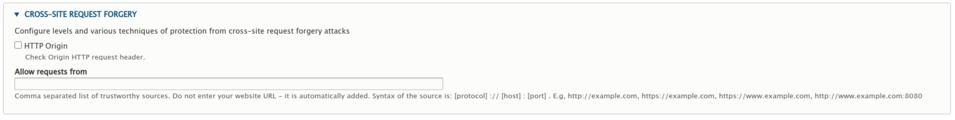

CORS

Dieser Abschnitt enthält Einstellungen, die Ihre Website vor Cross-Site-Request-Forgery-Angriffen schützen.

HTTP-Herkunft

Wenn Sie diese Option auswählen, aktivieren Sie die Überprüfung der Herkunft der HTTP-Anfrage, und ermöglichen somit den CORS-Schutz.

Anfragen erlauben von

Eine Liste akzeptierter Anfragen.

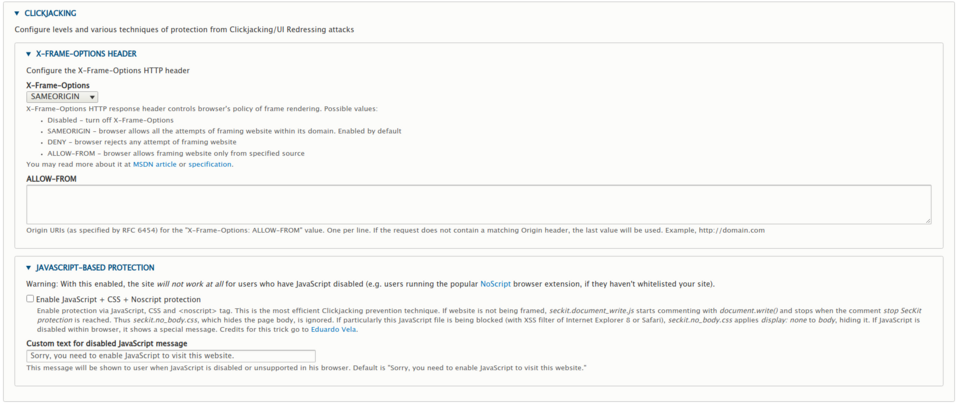

ClickJacking

Dieser Abschnitt enthält Einstellungen, die die Sicherheit Ihrer Website in Bezug auf ClickJacking-Angriffe verbessern.

X-Frame-Optionen

Konfiguration der X-Frame-Options

- Deaktiviert - deaktiviert den X-Frame-Options-Header.

- SAMEORIGIN – ermöglicht es, dass die Seite nur XFrames anzeigt, die von derselben Domain stammen.

- DENY – blockiert alle XFrames.

- ALLOW-FROM – ermöglicht es, eine Liste von Domains anzugeben, bei denen XFrames aktiviert sind.

Weitere Informationen über den XFrame-Header finden Sie hier.

Die Spezifikation des Headers finden Sie auch hier.

JavaScript-basierter Schutz

Aktiviert den Anti-ClickJacking-Schutz mit JavaScript. Diese Lösung funktioniert nicht für Benutzer, die JavaScript mit Browser-Plugins wie NoScript blockieren.

Benutzerdefinierter Text für die Nachricht bei deaktiviertem JavaScript

Ermöglicht es Ihnen, eine Nachricht bereitzustellen, die Benutzern angezeigt wird, die JavaScript auf Ihrer Website blockieren, sowie Benutzern, deren Browser JavaScript nicht unterstützt.

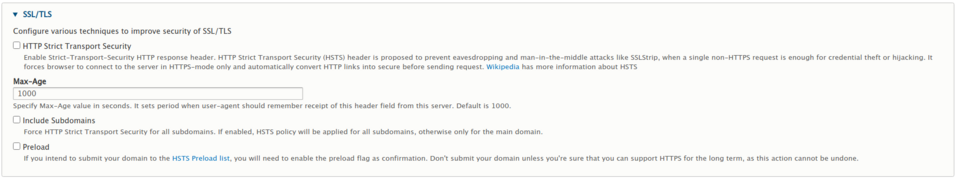

SSL/TLS

Ein Abschnitt mit Einstellungen zur Verbesserung der SSL/TLS-Sicherheit.

HTTP Strict Transport Security

Aktiviert den Strict-Transport-Security (HSTS)-Header – die Aktivierung dieser Option erhöht die Sicherheit, indem das Risiko von Man-in-the-Middle-Angriffen wie SSLStrip reduziert wird. Mehr über HSTS erfahren Sie hier.

Max-Age

Definiert den Max-Age-Wert des HSTS-Headers. Max-Age ist die Anzahl der Sekunden, für die die Website vom Endbenutzer als HSTS-aktiviert behandelt wird.

Einschließen von Subdomains

Aktiviert HSTS für alle Subdomains – standardmäßig wird der HSTS-Header nur von der Hauptdomain gesendet.

Preload

Die meisten beliebten Browser haben HSTS-Preload-Listen mit Websites, die als HTTPS-aktiviert definiert sind. Wenn Sie möchten, dass Ihre Domain in die HSTS-Preload-Liste aufgenommen wird, müssen Sie diese Option auswählen.

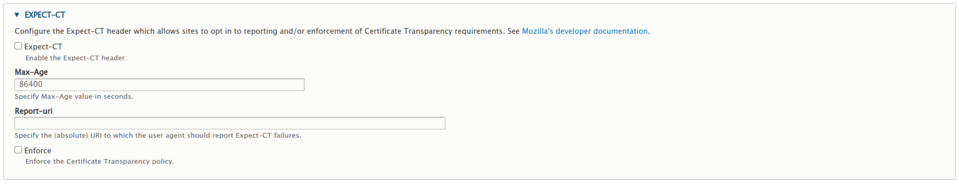

Expect CT

Die Konfigurationsoptionen für den Expect-CT-Header ermöglichen es Ihnen, die Berichterstattung und Durchsetzung der Zertifikatstransparenzrichtlinie zu aktivieren. Die Zertifikatstransparenzrichtlinie definiert die Quellen, Lieferung und Signiermechanismen von Zertifikaten bei der Verwendung von TLS-Verbindungen. Mehr darüber erfahren Sie hier.

Expect-CT

Aktiviert den Expect-CT-Header.

Max-Age

Definiert das Max-Age-Attribut für den Expect-CT-Header. Max-Age ist die Anzahl der Sekunden nach Erhalt des Expect-CT-Headers, während der der Browser des Benutzers Ihre Website als konform mit dem Expect-CT-Header betrachtet.

Report-uri

URI zur Meldung von Expect-CT-Fehlern. Fehler werden gemeldet, wenn der Benutzer keine korrekte CT-Information erhält.

Durchsetzen

Der optionale Header-Parameter gibt an, ob der Benutzer die Zertifikatstransparenzrichtlinie durchsetzen oder nur bei einem Fehler berichten soll.

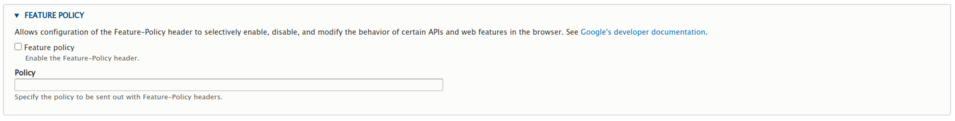

Feature-Policy

Konfigurationsoptionen für den Feature-Policy-Header, der die API-Konfiguration und das Verhalten festlegt, sowie Funktionen, die vom Browser bereitgestellt werden. Sie ermöglicht es z.B., die APIs zu begrenzen, die zur Interaktion mit der Kamera oder dem Mikrofon des Benutzers verwendet werden, sowie das Standardverhalten des Autoplay-Attributs auf mobilen Geräten zu ändern. Mehr darüber erfahren Sie hier.

Feature-Policy

Das Aktivieren dieser Option aktiviert den Feature-Policy-Header.

Richtlinie

Definiert die Politik des Feature-Policy-Headers.

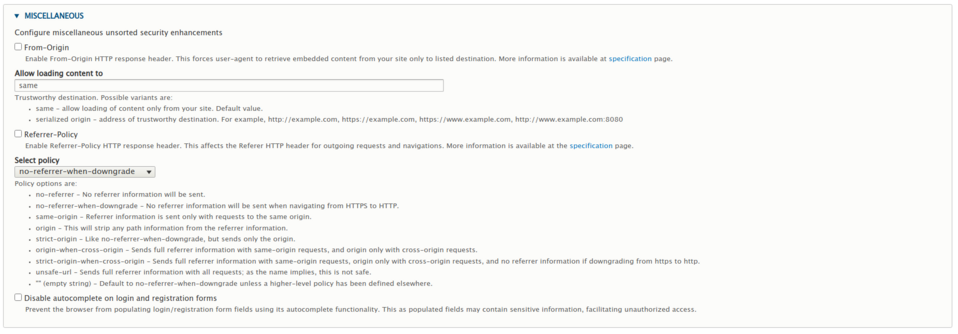

Verschiedenes

Konfiguration der verbleibenden Moduloptionen, die keiner bestimmten Kategorie zugeordnet sind.

From-Origin

Aktiviert den From-Origin-Response-Header. Diese Option gibt Webseiten an, auf denen die Ressourcen Ihrer Website eingebettet werden können. Näheres dazu finden Sie in der Spezifikation des Headers.

Inhalte laden erlaubt nach

Ermöglicht es Ihnen, eine Liste mit Domains anzugeben, in denen Ihre Inhalte eingebettet werden können (wenn From-Origin verwendet wird).

Referrer-Policy

Aktiviert den Referrer-Policy-Antwort-Header.

Richtlinie auswählen

Definiert die Richtlinie für den Referrer-Policy-Header. Informationen über diesen Header und die verfügbaren Optionen finden Sie in der Spezifikation.

Auto Vervollständigung im Login- und Registrierungsformular deaktivieren

Die Überprüfung dieser Option deaktiviert die Fähigkeit des Browsers, die Anmelde- und Registrierungsformulare automatisch auszufüllen.

Schlussfolgerungen

Das vorgestellte Modul ermöglicht es Ihnen, viele Optionen zu konfigurieren, die das Sicherheitsniveau und die Leistung Ihrer Website erhöhen. Es bietet Ihnen auch eine Reihe von Möglichkeiten, die es Ihnen erlauben, Sicherheitsrichtlinien zu definieren, während die hinzugefügten Sicherheitsmechanismen helfen, Ihre Website vor gängigen Angriffen zu schützen. Unsere Drupal-Entwickler empfehlen die Implementierung des SecurityKit-Moduls.