Security Kit – Aperçu du module Drupal

Security Kit est un module qui aide à éliminer la probabilité d'exploiter des vulnérabilités de sécurité sur votre site web. Grâce à une multitude de fonctionnalités, telles que Anti-XSS, Anti-CSRF, Anti-ClickJacking, vous pouvez avoir l'esprit tranquille et définir de manière exhaustive une politique de sécurité pour votre site.

Dans notre agence Drupal, nous valorisons la sécurité des sites de nos clients et nous nous efforçons de garantir que les solutions que nous fournissons sont aussi exemptes de bugs que possible, c'est pourquoi notre équipe de développement utilise des outils pour atteindre cet objectif de manière optimale. Nous utilisons des modules fournis par l'excellente communauté de Drupal, qui facilitent ce processus. Par exemple, lors de l'audit d'un projet acquis, nous utilisons le module Hacked, et lors de la mise en œuvre des solutions requises par vos projets, nous profitons toujours du Security Review. Aujourd'hui, je voudrais vous présenter un autre module qui vous aidera à sécuriser votre site web – Security Kit (SecKit).

Dates

La première version du module a été publiée le 26 mars 2011. La dernière mise à jour a été publiée le 28 août 2020. Le module est maintenant considéré comme complet par ses développeurs – de nouvelles fonctionnalités ne sont actuellement pas en cours de développement, et les mises à jour se concentrent uniquement sur les correctifs.

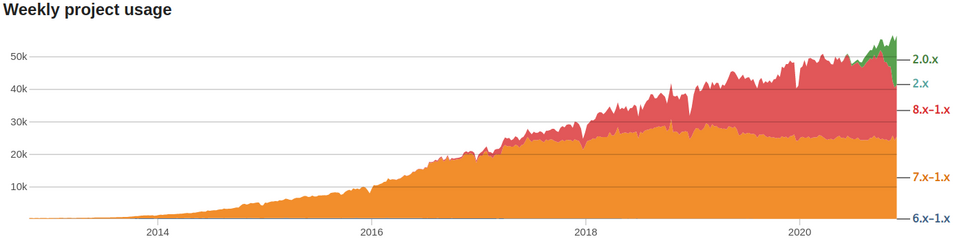

Popularité du module

Le module est utilisé par environ 56 000 sites, dont 25 000 basés sur Drupal 7 et 26 000 sur Drupal 8.

Vous pouvez trouver des statistiques détaillées de popularité ici.

Développeurs du module

Le module a été développé par p0deje. Il est actuellement maintenu par Acquia et Catalyst IT. La grande majorité des commits ont été fournis par p0deje (141), jweowu (26) et mcdruid (24).

Au moment présent, le module a quatre mainteneurs : mcdruid, jweowu, badjava et p0deje.

Que fait-il ?

Security Kit combiné avec Drupal offre des options et fonctionnalités supplémentaires qui améliorent la sécurité, réduisant le risque d'exploitation des vulnérabilités de votre site, en ajoutant des implémentations Anti-XSS, Anti-CSRF, Anti-ClickJacking, HSTS et CORS. Le module vous permet de définir une multitude de politiques de sécurité – vous pouvez trouver une description de chaque option de configuration dans la section "Paramètres".

Regardons de plus près ce qu'il peut faire pour vous !

Anti-XSS

Fonctionnalités qui aident à réduire la possibilité d'exploitation des vulnérabilités de type cross-site scripting (XSS) sur votre site web. XSS est un type de vulnérabilité du site web qui permet à l'attaquant d'exécuter du code JavaScript directement sur le dispositif final. XSS peut entraîner la fuite de données telles que les identifiants de connexion et le mot de passe, les détails de carte de crédit, les informations de compte utilisateur et bien plus. Il existe plusieurs types d'attaques XSS ; si vous souhaitez en savoir plus, vous pouvez commencer à les explorer ici.

Anti-CSRF

Cross-Site Request Forgery (CSRF) est un type d'attaque qui permet à l'attaquant de tromper les utilisateurs finaux pour qu'ils effectuent des actions spécifiques sur un site web. Une attaque CSRF peut, par exemple, entraîner la perte de fonds par l'utilisateur final, le changement de son adresse email liée au site, le changement de son mot de passe et toute autre action que l'utilisateur peut effectuer.

Anti-Clickjacking

Le clickjacking est une exploitation qui permet à un attaquant de tromper les utilisateurs finaux en affichant un xframe caché, que l'utilisateur peut cliquer involontairement pour exécuter une action donnée sur un autre site web. Les attaques de ce genre peuvent être utilisées, par exemple, pour cultiver des "j'aime" sur la page Facebook de l'attaquant. Ce dernier type d'attaque a même maintenant son propre nom – le Likejacking.

HSTS

La politique de sécurité HTTP Strict Transport Security (HSTS) minimise le risque d'attaques de l'homme du milieu, qui impliquent de modifier une requête avant qu'elle ne parvienne même au serveur.

CORS

Le partage de ressources cross-origin (CORS) est un mécanisme qui vous permet de spécifier une liste de domaines de confiance à partir desquels l'utilisateur peut télécharger des ressources sur votre site web.

Déballage

Le module ne nécessite aucune bibliothèque externe pour fonctionner correctement. Security Kit peut être installé de manière standard, mais – comme toujours – nous recommandons d'utiliser Composer:

composer requires drupal/seckitParamètres

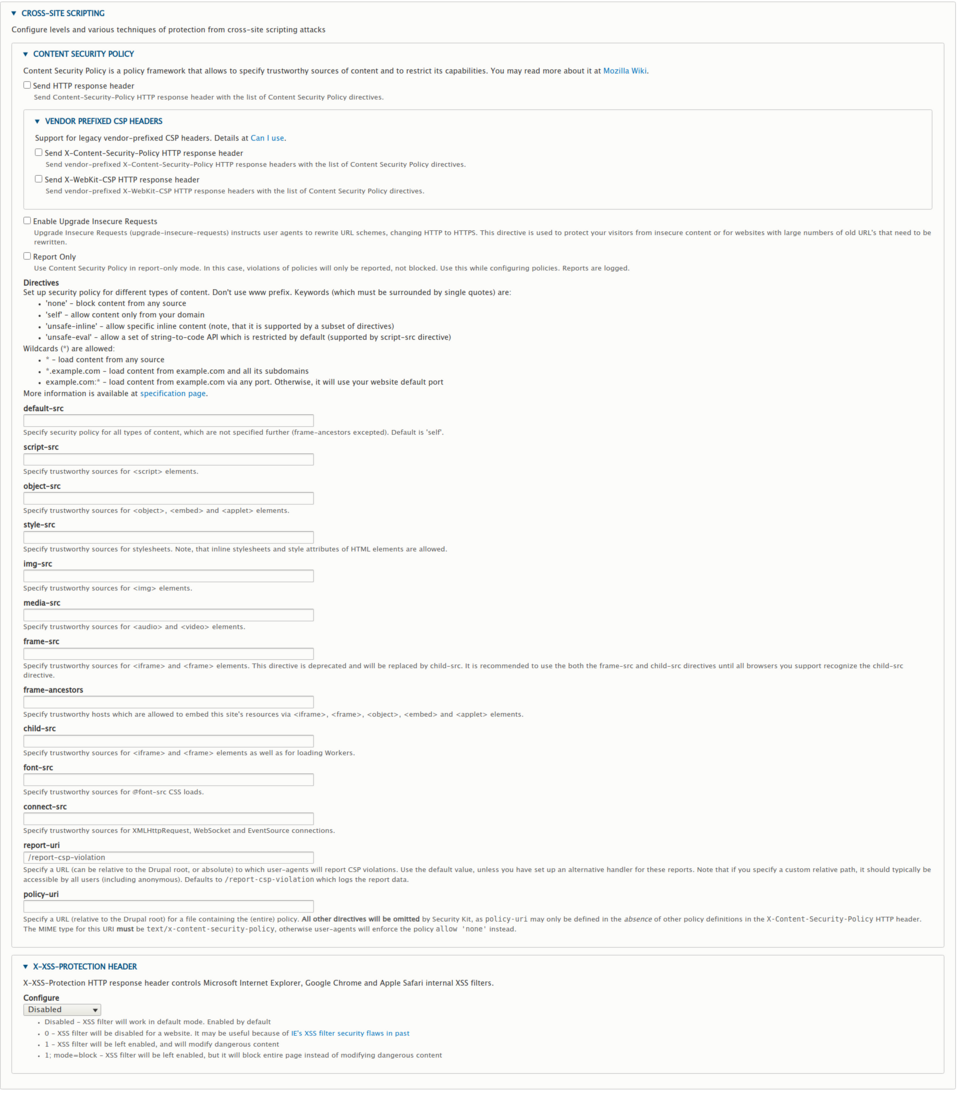

Cross-site scripting

Cette section contient des paramètres qui augmentent les performances de sécurité de votre site web en termes d'attaques de type XSS.

Content security policy

La politique de sécurité vous permet d'identifier des sources de contenu de confiance. Défendre du contenu depuis des sources non fiables peut entraîner des problèmes de sécurité, tels que la fuite de données et la distribution de logiciels malveillants. Vous pouvez en lire plus à ce sujet ici.

Envoyer l'en-tête de réponse HTTP

Si vous sélectionnez cette option, la politique CSP est activée.

Activer la mise à niveau des requêtes non sécurisées

Si vous sélectionnez cette option, toutes les requêtes HTTP sont redirigées automatiquement vers HTTPS.

Mode rapport uniquement

Si cette option est sélectionnée, tous les cas de violation de la politique de sécurité de contenu ne seront pas bloqués, seulement enregistrés.

Default-src

Cette option définit une politique de sécurité pour tout le contenu du site web, tels que les scripts, styles, images, médias, cadres, etc. Si vous ne spécifiez pas une politique distincte pour un type de contenu donné, la CSP utilisera la politique spécifiée dans ce champ.

Cela vous permet de fournir des sources de confiance pour des types de contenu particuliers, tels que script, objet, style, img, média, cadre, police.

Report-uri

Chemin utilisé pour le rapport des requêtes violant votre politique CSP.

Policy-uri

Si vous souhaitez que votre politique CSP soit sauvegardée dans un seul fichier, vous pouvez spécifier un chemin ici. Si ce champ est rempli, les paramètres par type de contenu sont omis.

En-tête X-XSS-Protection

Chaque navigateur possède ses propres mesures de protection internes contre les XSS. L'en-tête X-XSS-Protection vous permet de désactiver la protection anti-XSS par défaut intégrée dans votre navigateur, d'exécuter les dispositifs de protection tout en modifiant le contenu non sécurisé pour protéger les utilisateurs contre les attaques XSS ou d'exécuter des mécanismes de protection qui bloqueront tout contenu dangereux. Si vous souhaitez en savoir plus sur l'en-tête, consultez ici.

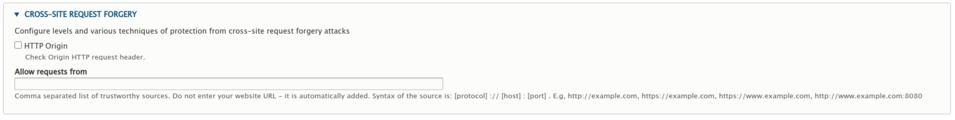

CORS

Cette section contient des paramètres qui protègent votre site web contre les attaques de falsification de requêtes cross-site.

HTTP Origin

Si vous sélectionnez cette option, vous activez la validation de la source de la requête HTTP, activant ainsi la protection CORS.

Autoriser la requête depuis

Une liste de requêtes acceptées.

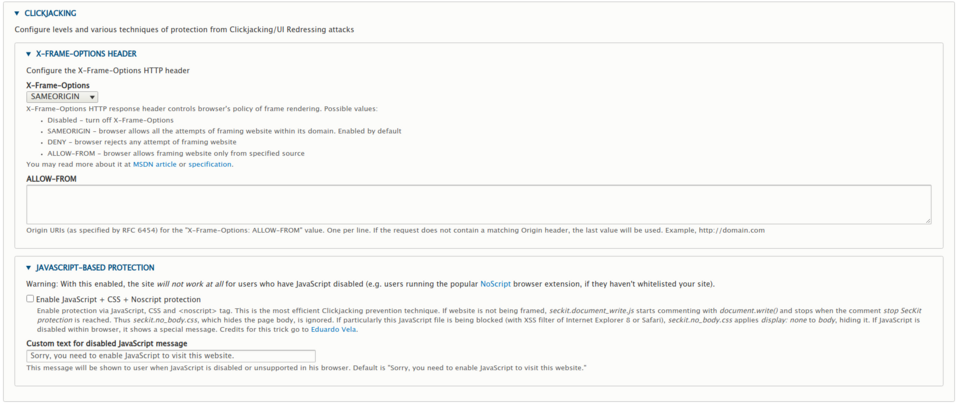

ClickJacking

Cette section contient des paramètres qui améliorent la sécurité de votre site web en réponse aux attaques de ClickJacking.

Options X Frame

Configuration X-Frame-Options

- Désactivé - désactive l'en-tête X-Frame-Options.

- SAMEORIGIN – permet à la page d'afficher uniquement des xframes servis depuis le même domaine.

- DENY – verrouille tous les xframes.

- ALLOW-FROM – vous permet de spécifier une liste de domaines avec xframes activés.

Vous pouvez en savoir plus sur l'en-tête XFrame ici.

Vous pouvez également trouver la spécification de l'en-tête ici.

Protection basée sur JavaScript

Active la protection anti-clickjacking utilisant JavaScript. Cette solution ne fonctionnera pas pour les utilisateurs qui bloquent JavaScript à l'aide de modules complémentaires de navigateur tels que NoScript.

Texte personnalisé pour le message de JavaScript désactivé

Vous permet de fournir un message qui sera affiché aux utilisateurs bloquant JavaScript sur votre site web, ainsi qu'aux utilisateurs dont les navigateurs ne supportent pas JavaScript.

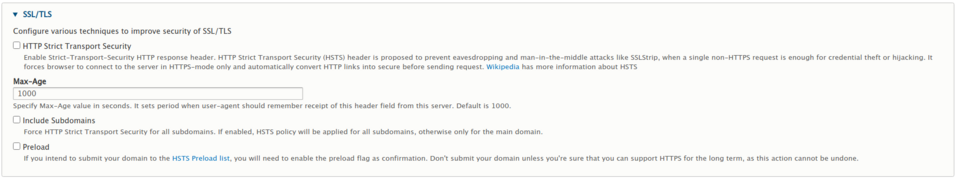

SSL/TLS

Une section contenant des paramètres améliorant la sécurité SSL/TLS.

HTTP Strict Transport Security

Active l'en-tête Strict-Transport-Security (HSTS) – activer cette option augmentera la sécurité en réduisant le risque d'attaques de l'homme du milieu telles que SSLStrip. Vous pouvez vous informer sur HSTS ici.

Max-Age

Définit la valeur max-age de l'en-tête HSTS. L'âge maximal est le nombre de secondes pendant lesquelles le site web est considéré comme activé HSTS par l'utilisateur.

Inclure les sous-domaines

Active HSTS pour tous les sous-domaines – par défaut, l'en-tête HSTS n'est envoyé que depuis le domaine principal.

Preload

Les navigateurs les plus populaires ont des listes de preload HSTS avec des sites définis comme activés HTTPS. Si vous souhaitez que votre domaine soit ajouté à la liste de preload HSTS, vous devez cocher cette option.

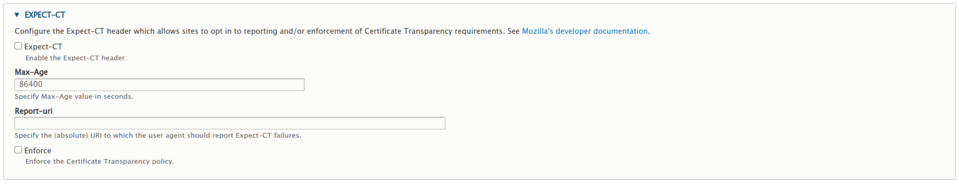

Expect CT

Les options de configuration de l'en-tête Expect-CT vous permettent d'activer la notification et l'application de la politique de Transparence des Certificats. La politique de Transparence des Certificats définit les sources, les mécanismes de livraison et de signature des certificats lors de l'utilisation de connexions TLS. Vous pouvez en savoir plus à ce sujet ici.

Expect-CT

Active l'en-tête Expect-CT.

Max-Age

Définit l'attribut max-age pour l'en-tête Expect-CT. L'âge maximal est le nombre de secondes après avoir reçu l'en-tête Expect-CT pendant lesquelles le navigateur de l'utilisateur considère que votre site est conforme à l'en-tête Expect-CT.

Report-uri

URI pour le rapport des erreurs Expect-CT. Les erreurs sont signalées si l'utilisateur ne reçoit pas d'informations CT correctes.

Appliquer

Le paramètre d'en-tête optionnel spécifie si l'utilisateur doit appliquer la politique de Transparence des Certificats ou simplement signaler en cas d'erreur.

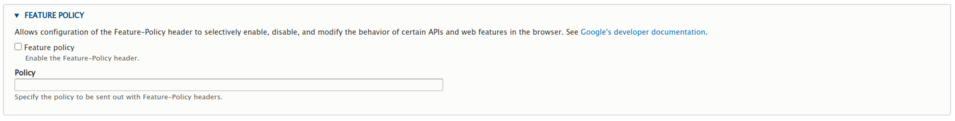

Politique de fonctionnalité

Options de configuration pour l'en-tête Feature-Policy, qui déterminent la configuration et le comportement de l'API, ainsi que les fonctionnalités fournies par le navigateur, par exemple, elle vous permet de limiter les APIs utilisées pour interagir avec la caméra ou le microphone de l'utilisateur, ainsi que de changer le comportement par défaut de l'attribut autoplay sur les appareils mobiles. Vous pouvez en savoir plus à ce sujet ici.

Politique de fonctionnalité

Cochez cette option active l'en-tête Feature-Policy.

Politique

Définit la politique d'en-tête Feature-Policy.

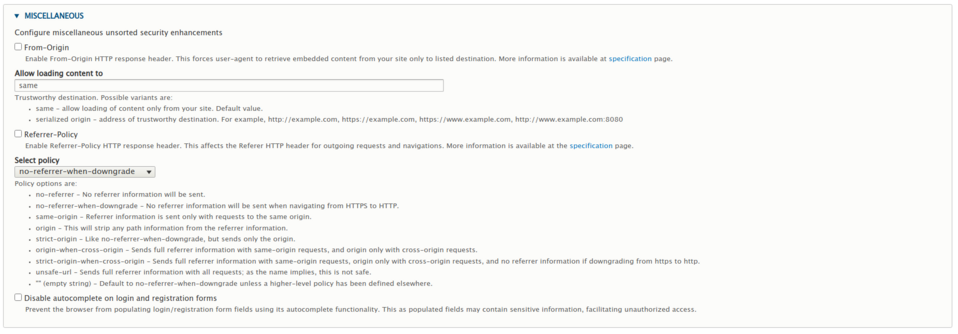

Divers

Configuration des options restantes du module qui n'appartiennent à aucune catégorie particulière.

From-Origin

Active l'en-tête From-Origin-Response. Cette option spécifie les sites web sur lesquels les ressources de votre site peuvent être intégrées. Vous pouvez en savoir plus à ce sujet dans la spécification de l'en-tête.

Autoriser le chargement de contenu vers

Vous permet de spécifier une liste de domaines, où votre contenu peut être intégré (si From-Origin est utilisé).

Politique de Référencement

Active l'en-tête de réponse Referrer-Policy.

Choisir la politique

Définit la politique pour l'en-tête Referrer-Policy. Les informations sur cet en-tête et les options disponibles peuvent être trouvées dans la spécification.

Désactiver l'autocomplétion sur le formulaire de connexion et d'enregistrement

Cocher cette option désactivera la capacité du navigateur à remplir automatiquement les formulaires de connexion et d'enregistrement.

Conclusions

Le module présenté vous permet de configurer de nombreuses options qui augmentent le niveau de sécurité et les performances de votre site web. Il vous offre également plusieurs moyens vous permettant de définir des politiques de sécurité, tandis que les mécanismes de sécurité ajoutés aident à protéger votre site contre les attaques courantes. Nos développeurs Drupal recommandent de déployer le module SecurityKit.